هموار کنکور

هموار کنکور به دنبال راهی برای هموار کردن کنکور,کنکوری,تست,جزوه,کتاب,نمونه سوال,مشاوره,روانشناسی,آمنه علیخانی,پادکست,گویندگیهموار کنکور

هموار کنکور به دنبال راهی برای هموار کردن کنکور,کنکوری,تست,جزوه,کتاب,نمونه سوال,مشاوره,روانشناسی,آمنه علیخانی,پادکست,گویندگیگزارش کارآموزی,کامپیوتر, فناوری اطلاعات,سخت افزار, نرم افزار

گزارش کارآموزی رشته کامپیوتر و فناوری اطلاعات سخت افزار و نرم افزار

فعالیت اصلی شرکت عبارت است از ارائه خدمات کامپیوتری، مکانیزاسیون، تحلیل طراحی ساخت و پیاده سازی سامانه های کاربردی نرم افزاری و سخت افزاری و ارائهی آموزشهای فنی و حرفه ای مرتبط. شرکت قادر به انجام سایر فعالیتهای سرمایهگذاری، مشاورهای، فنی و بازرگانی میباشد و همچنین فعالیتهایی نظیر: عیب یابی..

فعالیت اصلی شرکت عبارت است از ارائه خدمات کامپیوتری، مکانیزاسیون، تحلیل طراحی ساخت و پیاده سازی سامانه های کاربردی نرم افزاری و سخت افزاری و ارائهی آموزشهای فنی و حرفه ای مرتبط. شرکت قادر به انجام سایر فعالیتهای سرمایهگذاری، مشاورهای، فنی و بازرگانی میباشد و همچنین فعالیتهایی نظیر: عیب یابی..

پاور پوینت انواع کارکرد ویروس ها

پاور پوینت انواع کارکرد ویروس ها

پاور پوینت انواع کارکرد ویروس ها به همراه فایل ها و جزوات استفاده شده در تهیه آن: در این بحث ابتدا به تعریف ویروس, ویژگی ها و دلیل انتخاب نام ویروس می پردازیم و سپس انواع ویروس ها را بر اساس دو فاکتور نحوه عملکرد و محل تاثیر گذاری آن ها نام برده و خصوصیت ها و چگونگی کار آن ها را بررسی منماییم.

پاور پوینت انواع کارکرد ویروس ها به همراه فایل ها و جزوات استفاده شده در تهیه آن: در این بحث ابتدا به تعریف ویروس, ویژگی ها و دلیل انتخاب نام ویروس می پردازیم و سپس انواع ویروس ها را بر اساس دو فاکتور نحوه عملکرد و محل تاثیر گذاری آن ها نام برده و خصوصیت ها و چگونگی کار آن ها را بررسی منماییم.

گزارش کارآموزی کامپیوتر؛ آشنایی با مفاهیم پست الکترونیک

گزارش کارآموزی کامپیوتر؛ آشنایی با مفاهیم پست الکترونیک

گزارش کارآموزی کامپیوتر؛ با موضوع آشنایی با مفاهیم اولیه پست الکترونیک و کار با نامه ها، در قالب فایل word و در حجم 48صفحه.

گزارش کارآموزی کامپیوتر؛ با موضوع آشنایی با مفاهیم اولیه پست الکترونیک و کار با نامه ها، در قالب فایل word و در حجم 48صفحه.

گزارش کارآموزی کامپیوتر؛سخت افزار و ACCESS

گزارش کارآموزی کامپیوتر؛سخت افزار و ACCESS

گزارش کارآموزی کامپیوتر؛ با موضوع سخت افزار- ACCESS، در قالب فایل word و در حجم 52 صفحه.

گزارش کارآموزی کامپیوتر؛ با موضوع سخت افزار- ACCESS، در قالب فایل word و در حجم 52 صفحه.

گزارش کارآموزی کامپیوتر، در شرکت داده پردازی فن آوا

گزارش کارآموزی کامپیوتر، در شرکت داده پردازی فن آوا

گزارش کارآموزی کامپیوتر- نرم افزار، در شرکت داده پردازی فن آوا، در قالب فایل word و در حجم 134 صفحه.

گزارش کارآموزی کامپیوتر- نرم افزار، در شرکت داده پردازی فن آوا، در قالب فایل word و در حجم 134 صفحه.

گزارش کارآموزی در مرکز کامپیوتر کانون فرهنگی هنری

گزارش کارآموزی در مرکز کامپیوتر کانون فرهنگی هنری

دانلود گزارش کارآموزی در مرکز کامپیوتر کانون فرهنگی هنری، در قالب doc و در 51 صفحه، قابل ویرایش، شامل چکیده، مقدمه، فصل اول: معرفی محل کارآموزی، معرفی کل کانون فرهنگی هنری، شرح کلی فعالیت هایی که در آن کانون انجام می شود، فعالیت های

دانلود گزارش کارآموزی در مرکز کامپیوتر کانون فرهنگی هنری، در قالب doc و در 51 صفحه، قابل ویرایش، شامل چکیده، مقدمه، فصل اول: معرفی محل کارآموزی، معرفی کل کانون فرهنگی هنری، شرح کلی فعالیت هایی که در آن کانون انجام می شود، فعالیت های

پروپوزال امنیت در رایانش ابری

پروپوزال امنیت در رایانش ابری

دسته: کامپیوتر و IT

دسته: کامپیوتر و IT

بازدید: 8 بار

فرمت فایل: docx

حجم فایل: 55 کیلوبایت

تعداد صفحات فایل: 10

در این پروژه سعی داریم مفاهیم ، معایب ، مزایا و امنیت پردازش ابری را بررسی نماییم

قیمت فایل فقط 42,000 تومان

پروپوزال امنیت در رایانش ابری

پروپوزال دانشگاه دولتی

**توجه**

1- این فایل توسط گروه مهندسین برتر(فایل یار) نگارش شده است استفاده از فایل فقط برای خریدار ان مجاز می باشد و هرگونه استفاده برای کسانی که فایل خریداری ننموده اند شرعا حرام و قابل پیگیری حقوقی می باشد.

2-این فایل دارای گارانتی ویرایش یک مرتبه برای خریدار آن می باشد.

در فرمت ورد و قایل ویرایش با فونت نازنین 14 و فاصله بین خطوط یک سانتی متر

بیان مسئله

پردازش ابری[1]به نرم افزار های اینترنتی به صورت سرویس و سخت افزارهای و سرور هایی که در مراکز داده (دیتا سنتر) آن نرم افزار ها را اجرا می نمایند، اشاره دارد. سخت افزار دیتا سنتر و نرم افزار را ابر می نامیم. پردازش ابری یک مفهوم نسبتا جدیدی در عرصه ی فناوری اطلاعات است و در حال گسترش می باشد. ابر در حال نفوذ به تکنولوژی شبیه سازی است. اصل پردازش ابری بر مبنای جدا سازی منظقی بین گره ها است که هر گره به صورت یک ماشین فیزیکی خواهد بود بر خلاف پردازش شبکه ای (Grid Computing) که چند کامپیوتر را به هم متصل می کند تا بتواند یک کامپیوتر بزرگ را برای استفاده در پردازش های حجیم داده ها شبیه سازی کند، در پردازش ابری تکنولوژی شبیه سازی این امکان را می دهد که هر گره به صورت یک ماشین فیزیکی مستقل به کاربر اجازه بدهد تا نرم افزار و سیستم عامل مورد نظر خودش را در آن اجرا کند و برای هر گره سرویس های دلخواه اش را تنظیم نماید.

مجازی سازی در سطح سیستم عامل در سیستمهای ساخته شده در IBM از سالهای دور انجام میشد. به این ترتیب که به یک سیستم عامل اجازه داده شد که از کامپیوترهای فیزیکی با عنوان میزبان برای اجرا کردن سیستم عاملهای مهمان داخل یک محیط شبیه سازی استفاده شود. محیط پردازش ابری را جان مک چارتی[2] ارائه داد. از آن موقع به بعد پردازش ابری در موارد مختلف از جمله در شبکههای بزرگ ATM استفاده شد. تعریف NIST از پردازش ابری: پردازش ابری یک مدل برای ایجاد توان مناسب جهت تقاضای دسترسی شبکه به منابع به اشتراک گذاشته شده است که به سرعت با استفاده از تلاشهای مدیریتی یا سرویسهای تدارک عکس العمل بهینه شده است.

ایده ی پردازش ابری همان تکامل یافته ی پردازش موازی، پردازش توزیع شده و پردازش شبکه ای است. شباهت مختصری بین این ها وجود دارد. پردازش ابری یک پدیده ی نوظهور در علم کامپیوتر است و دلیل این نامگذاری آن است که داده ها و برنامه ها در میان ابری از سرور های وب قرار گرفته اند. ساده تر بگوییم، پردازش ابری یعنی استفاده ی اشتراکی از از برنامه ها و منابع یک محیط شبکه برای انجام یک کار بدون این که مالکیت و مدیریت منابع شبکه و برنامه ها برای ما مهم باشد. در پردازش ابری منابع کامپیوترها برای انجام یک کار استفاده می شوند و داده های مربوط به پردازش در هیچ کدام از کامپیوتر های شخصی ذخیره نمی شوند، بلکه در جای دیگری ذخیره می شوند تا در زمان و مکان دیگری قابل دسترسی باشند.

هدف ها

بررسی امنیت در رایانش ابری .

مطالعه محیط رایانش ابری .

بررسی نگرانی های امنیتی در پردازش ابر از محدوده امنیت داده و جلوگیری از دست رفتن یا نشت داده تا چالش های قوانین سایبری گسترده

قیمت فایل فقط 42,000 تومان

برچسب ها : پروپوزال امنیت در رایانش ابری , امنیت در رایانش ابری , رایانش ابری , محاسبات ابری , تکنولوژی ابری , مقاله رایانش ابری , امنیت در فضای رایانش ابری , پروپوزال امنیت در فضای رایانش ابری , پایان نامه امنیت رایانش ابری , رایانش ابری , پروژه بررسی امنیت پردازش ابری , امنیت رایانش , Security in the Cloud Computing

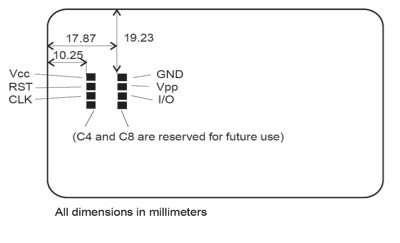

تکنولژی کارت های هوشمند

تکنولژی کارت های هوشمند

دسته: کامپیوتر و IT

دسته: کامپیوتر و IT

بازدید: 3 بار

فرمت فایل: doc

حجم فایل: 1405 کیلوبایت

تعداد صفحات فایل: 54

تکنولژی کارت های هوشمند

قیمت فایل فقط 5,000 تومان

فهرست مطالب موجود در این مقاله عبارت اند از

بررسی ساختار و انواع کارتهوشمند

انواع RFID از نظر محدوده فرکانس

امنیت اطلاعات در کارت های هوشمند

بررسی کاربردهای کارتهای هوشمند

کارت و انواع آن

1.کارتهای مغناطیسی :

اولین کارتهایی که بهطور گسترده در زمینه تجارت الکترونیک و به عنوان کارتهای بانکی مورد استفاده قرار گرفت کارتهای مغناطیسی بودند. این کارتها که با قرارگرفتن یک نوار مغناطیسی بر روی کارتهای پی وی سی ایجاد میشوند، به علت محدودیتهای فیزیکی موجود حجم اطلاعاتی زیادی را شامل نمیشوند...

این مقاله 54 صفحه ای در یک فایل word در اختیار شما قرار میگیرد و قابلیت ویرایش دارد.

پشتیبانی : 09194225429

قیمت فایل فقط 5,000 تومان

برچسب ها : تکنولژی کارت های هوشمند , کارتهای مغناطیسی , ارت های هوشمند rfid , دانلود مقاله کارت های هوشمند غیر تماسی , کارت هوشمند غیر تماسی , کارت های هوشمند , مقاله در مورد کارت هوشمند , کارت های ار اف ایدی , کارت هوشمند تماسی , غیر تماسی , هوشمند , کارت , مقاله , تحقیق کارت هوشمند , بلیط الکترونیکی , عابر بانک , کارت عابر بانک , تحقیق کارت تلفن , کارت هوشمند غیر تماسی

نمونه ای از پروژه های پیاده سازی معماری کامپیوتر

نمونه ای از پروژه های پیاده سازی معماری کامپیوتر

نمونه ای از چند پروژه مربوط به درس معماری کامپیوتر رشته کامپیوتر که در آزمایشگاه مخصوص این درس مورد استفاده قرار می گیرد. فایل های موجود در فایل zip شامل فایل هایی با پسوند vhd، v، asm است که مربوط به برنامه طراحی verilog میباشد. از این برنامه برای طراحی پروژه های درس آزمایشگاه معماری کامپیوتر استف

نمونه ای از چند پروژه مربوط به درس معماری کامپیوتر رشته کامپیوتر که در آزمایشگاه مخصوص این درس مورد استفاده قرار می گیرد. فایل های موجود در فایل zip شامل فایل هایی با پسوند vhd، v، asm است که مربوط به برنامه طراحی verilog میباشد. از این برنامه برای طراحی پروژه های درس آزمایشگاه معماری کامپیوتر استف

نمونه ای از پروژه های پیاده سازی شده مربوط به درس میکرو پروسسور

نمونه ای از پروژه های پیاده سازی شده مربوط به درس میکرو پروسسور

نمونه ای از چند پروژه مربوط به درس میکرو پروسسور رشته کامپیوتر که در آزمایشگاه مخصوص این درس مورد استفاده قرار می گیرد.

نمونه ای از چند پروژه مربوط به درس میکرو پروسسور رشته کامپیوتر که در آزمایشگاه مخصوص این درس مورد استفاده قرار می گیرد.

پروژه کارشناسی ارشد کامپیوتر و فناوری اطلاعات،تشخیص هویت با استفاده از علم بیومتریک

پروژه تشخیص هویت با استفاده از علم بیومتریک

پروژه کارشناسی ارشد کامپیوتر و فناوری اطلاعات، بخشی از مقدمه: از گذشته دور بشر به دنبال راهی برای شخصی سازی اطلاعات و کارهای خود بود. با پیشرفت هر چه بیشتر تکنولوژی انسان به راههایی جهت رسیدن به هدف خود که همان امنیت در اطلاعات است دست یافت. به عنوان مثال در اداره ای که سیستم حضور و غیاب آن به ...

پروژه کارشناسی ارشد کامپیوتر و فناوری اطلاعات، بخشی از مقدمه: از گذشته دور بشر به دنبال راهی برای شخصی سازی اطلاعات و کارهای خود بود. با پیشرفت هر چه بیشتر تکنولوژی انسان به راههایی جهت رسیدن به هدف خود که همان امنیت در اطلاعات است دست یافت. به عنوان مثال در اداره ای که سیستم حضور و غیاب آن به ...

گزارش کارآموزی رشته کامپیوتر در شرکت توسعه فناوری رباتیک پاسارگاد

گزارش کارآموزی شرکت توسعه فناوری رباتیک

گزارش کارآموزی رشته کامپیوتر در شرکت توسعه فناوری رباتیک پاسارگاد، چکیده: امروزه با پیشرفت و توسعه انفورماتیک و علوم کامپیوتر در کلیه زمینهها , این رشته به عنوان جزء لاینفکی از کلیه علوم در آمده و کاربرد آن هر روز در جامعه بیشتر احساس می گردد. استفاده و بکار گیری کامپیوتر در تمامی علوم و رشته ...

گزارش کارآموزی رشته کامپیوتر در شرکت توسعه فناوری رباتیک پاسارگاد، چکیده: امروزه با پیشرفت و توسعه انفورماتیک و علوم کامپیوتر در کلیه زمینهها , این رشته به عنوان جزء لاینفکی از کلیه علوم در آمده و کاربرد آن هر روز در جامعه بیشتر احساس می گردد. استفاده و بکار گیری کامپیوتر در تمامی علوم و رشته ...

پروژه کارشناسی ارشد کامپیوتر،پروتکل های مسیریابی چند پخشی

پروژه بررسی پروتکل های مسیریابی چند پخشی مبتنی بر مش و درخت و مقایسه با مسیر یابی سیلابی

سمینار کارشناسی ارشد کامپیوتر، چکیده: اخیراً این موضوع آشکار شده است که سرویس های مبتنی برگروه جزء یکی از کلاسهای کاربردی اولیه میباشند که به وسیله شبکه های اقتضایی چند جهشی سیار(MANETها) مد نظر میباشند. در نتیجه، چندین پروتکل مسیریابی چند پخشی خاص MANET پیشنهاد شده اند. با وجود آنکه این پروتکل ...

سمینار کارشناسی ارشد کامپیوتر، چکیده: اخیراً این موضوع آشکار شده است که سرویس های مبتنی برگروه جزء یکی از کلاسهای کاربردی اولیه میباشند که به وسیله شبکه های اقتضایی چند جهشی سیار(MANETها) مد نظر میباشند. در نتیجه، چندین پروتکل مسیریابی چند پخشی خاص MANET پیشنهاد شده اند. با وجود آنکه این پروتکل ...

پروژه کنترل همزمانی در پایگاه داده توزیع شده

پروژه کنترل همزمانی در پایگاه داده توزیع شده

چکیده: کنترل همروندی یکی از مسائل مهم در پایگاه های داده توزیع شده به حساب می آید. از این روی نگاهی به پوشش کنترل همروندی در شبکه های توزیعی، موقعیت کنترل همروندی خوشبینانه، بررسی XML برای مبادله داده که یک روش استاندارد در تعدادی فیلد از برنامه کاربردی و الگوریتم های کنترل همروندی برای اطمینان از..

چکیده: کنترل همروندی یکی از مسائل مهم در پایگاه های داده توزیع شده به حساب می آید. از این روی نگاهی به پوشش کنترل همروندی در شبکه های توزیعی، موقعیت کنترل همروندی خوشبینانه، بررسی XML برای مبادله داده که یک روش استاندارد در تعدادی فیلد از برنامه کاربردی و الگوریتم های کنترل همروندی برای اطمینان از..

پروژه کاوش قوانین وابستگی در جریانات سریع داده

پروژه کاوش قوانین وابستگی در جریانات سریع داده

چکیده: مسئله کاوش الگوهای تکراری در پایگاهای داده در سال 1993 توسط آگروال و دیگران ارائه شد. این مسئله به علت کاربرد وسیع در تجارت، صنعت و علوم مختلف، موضوعی مهم و اساسی در زمینه کشف دانش و داده کاوی است. در سال های اخیر تحقیقات بسیار زیادی در مورد این مسئله انجام گرفته و پیشرفت های چشمگیری ..

چکیده: مسئله کاوش الگوهای تکراری در پایگاهای داده در سال 1993 توسط آگروال و دیگران ارائه شد. این مسئله به علت کاربرد وسیع در تجارت، صنعت و علوم مختلف، موضوعی مهم و اساسی در زمینه کشف دانش و داده کاوی است. در سال های اخیر تحقیقات بسیار زیادی در مورد این مسئله انجام گرفته و پیشرفت های چشمگیری ..

پروژه بررسی حل مسائل مختلف مسیر یابی با استفاده از الگوریتم ژنتیک

پروژه بررسی حل مسائل مختلف مسیر یابی با استفاده از الگوریتم ژنتیک

توضیح کامل و کابردی همراه با مثال و کد، چکیده: یکی از انواع مسائل مطرح شده در ارتباط با جستجو در میان همسایگیهای نزدیک، مسیریابی بهینه در میان نقاط مکانی با ترتیب مشخص یا همان (OSR) Optical Sequenced Route است. درخواست برای یافتن مسیر بهینه با توالی نقاط مشخص (OSR) در واقع جستجو برای یافتن ...

توضیح کامل و کابردی همراه با مثال و کد، چکیده: یکی از انواع مسائل مطرح شده در ارتباط با جستجو در میان همسایگیهای نزدیک، مسیریابی بهینه در میان نقاط مکانی با ترتیب مشخص یا همان (OSR) Optical Sequenced Route است. درخواست برای یافتن مسیر بهینه با توالی نقاط مشخص (OSR) در واقع جستجو برای یافتن ...

پروژه فرآیند ﺑﺎزﯾﺎﺑﯽ اﻃﻼﻋﺎت در سیستم وب ﻣﻌﻨﺎﯾﯽ

پروژه فرآیند ﺑﺎزﯾﺎﺑﯽ اﻃﻼﻋﺎت در سیستم وب ﻣﻌﻨﺎﯾﯽ

ﭼﮑﯿﺪه: ﻇﻬﻮر وب، داده ﻫﺎ و اﻃﻼﻋﺎت زﯾﺎدی در ﻣﻮﺿﻮﻋﺎت ﻣﺨﺘﻠﻒ در اﺧﺘﯿﺎر ﻫﻤﮕﺎن ﻗﺮار ﮔﺮﻓﺘﻪ اﺳﺖ. اﯾﻦ داده ﻫﺎ ﮐﻪ اﮐﺜﺮا در ﻗﺎﻟﺐ ﻓﺎﯾﻞ ﻫﺎی HTML اراﺋﻪ ﺷﺪه اﻧﺪ، ﻓﺮﺻﺖ ﻣﻨﺎﺳﺒﯽ را در اﺧﺘﯿﺎر ﮐﺎرﺑﺮان وب ﻗﺮار داده ﺗﺎ ﺑﺘﻮاﻧﻨﺪ ﺑﺎ ﺟﺴﺘﺠﻮی ﮐﻠﻤﺎت ﮐﻠﯿﺪی ﻣﻨﺎﺳﺐ ﺑﻪ داده ﻫﺎی ﻣﻮرد ﻧﯿﺎز ﺧﻮد دﺳﺖ ﯾﺎﺑﻨﺪ. اﻣﺎ اﻣﺮوزه ﺑﺎ وﺟﻮد اﻧﺒﻮﻫﯽ از .

ﭼﮑﯿﺪه: ﻇﻬﻮر وب، داده ﻫﺎ و اﻃﻼﻋﺎت زﯾﺎدی در ﻣﻮﺿﻮﻋﺎت ﻣﺨﺘﻠﻒ در اﺧﺘﯿﺎر ﻫﻤﮕﺎن ﻗﺮار ﮔﺮﻓﺘﻪ اﺳﺖ. اﯾﻦ داده ﻫﺎ ﮐﻪ اﮐﺜﺮا در ﻗﺎﻟﺐ ﻓﺎﯾﻞ ﻫﺎی HTML اراﺋﻪ ﺷﺪه اﻧﺪ، ﻓﺮﺻﺖ ﻣﻨﺎﺳﺒﯽ را در اﺧﺘﯿﺎر ﮐﺎرﺑﺮان وب ﻗﺮار داده ﺗﺎ ﺑﺘﻮاﻧﻨﺪ ﺑﺎ ﺟﺴﺘﺠﻮی ﮐﻠﻤﺎت ﮐﻠﯿﺪی ﻣﻨﺎﺳﺐ ﺑﻪ داده ﻫﺎی ﻣﻮرد ﻧﯿﺎز ﺧﻮد دﺳﺖ ﯾﺎﺑﻨﺪ. اﻣﺎ اﻣﺮوزه ﺑﺎ وﺟﻮد اﻧﺒﻮﻫﯽ از .

پروژه بانک اطلاعاتی سیار (Mobile Database)

پروژه بانک اطلاعاتی سیار (Mobile Database)

چکیده: پیشرفت های سریع در ارتباطات سلولی، شبکه های بی سیم و سرویس های ماهواره ای، منجر به ظهور سیستم های محاسبات متحرک شده است. برای انجام محاسبات متحرکی که نیاز به اطلاعات موجود در بانک های اطلاعات دارند، این تحرک میتواند مشکل آفرین باشد. حرکت موجب قطع ارتباط واحد متحرک با شبکه بی سیم شده و در ..

چکیده: پیشرفت های سریع در ارتباطات سلولی، شبکه های بی سیم و سرویس های ماهواره ای، منجر به ظهور سیستم های محاسبات متحرک شده است. برای انجام محاسبات متحرکی که نیاز به اطلاعات موجود در بانک های اطلاعات دارند، این تحرک میتواند مشکل آفرین باشد. حرکت موجب قطع ارتباط واحد متحرک با شبکه بی سیم شده و در ..

پروژه پرس و جو در پایگاه داده توزیع شده

پروژه پرس و جو در پایگاه داده توزیع شده

چکیده: پایگاه داده های توزیع شده از نیازهای مسلم جهان امروز است. در این زمان که سازمان ها و موسسات در یک شهر محدود نبوده و شعبات آنها در سراسر جهان پراکنده می باشد، این نیاز محسوس تر است. خصوصیات ذاتی پایگاه داده توزیع شده در مورد پراکندگی داده ها و مدیریت آن برای فعالیت های این سازمان ها و ...

چکیده: پایگاه داده های توزیع شده از نیازهای مسلم جهان امروز است. در این زمان که سازمان ها و موسسات در یک شهر محدود نبوده و شعبات آنها در سراسر جهان پراکنده می باشد، این نیاز محسوس تر است. خصوصیات ذاتی پایگاه داده توزیع شده در مورد پراکندگی داده ها و مدیریت آن برای فعالیت های این سازمان ها و ...

پروژه سیستم های محاسبات ابری (Cloud Computing)

پروژه سیستم های محاسبات ابری (Cloud Computing)

چکیده: محاسبات ابری اخیرا به عنوان یک الگو برای میزبانی و تحویل سرویس ها بر روی اینترنت پدیدار گشته است. این الگو به این دلیل برای صاحبان مشاغل جذابیت دارد که دیگر نیازی نیست تا کاربران از مدتها قبل نیازهای خود را مطرح نمایند تا برای پاسخگویی به آنها برنامه ریزی شود، بنابراین یک سازمان میتواند ...

چکیده: محاسبات ابری اخیرا به عنوان یک الگو برای میزبانی و تحویل سرویس ها بر روی اینترنت پدیدار گشته است. این الگو به این دلیل برای صاحبان مشاغل جذابیت دارد که دیگر نیازی نیست تا کاربران از مدتها قبل نیازهای خود را مطرح نمایند تا برای پاسخگویی به آنها برنامه ریزی شود، بنابراین یک سازمان میتواند ...

پروژه پردازش تصویر به روش هیستوگرام (Image processing)

پروژه پردازش تصویر به روش هیستوگرام (Image processing)

چکیده: در این تحقیق سعی شده است ها کاربرد ی مختلف پردازش تصویر که از جمله کاربرد در صنعت ، هواشناسی، شهرسازی، کشاورزی، علوم نظامی و امنیتی، نجوم، فضانوردی، پزشکی، فناوریهای علمی، باستان شناسی، تبلیغات، سینما، اقتصاد، روانشناسی و زمین شناسی می باشد مختصرا مورد بحث قرار گیرد. چگونگی پردازش بر روی تص

چکیده: در این تحقیق سعی شده است ها کاربرد ی مختلف پردازش تصویر که از جمله کاربرد در صنعت ، هواشناسی، شهرسازی، کشاورزی، علوم نظامی و امنیتی، نجوم، فضانوردی، پزشکی، فناوریهای علمی، باستان شناسی، تبلیغات، سینما، اقتصاد، روانشناسی و زمین شناسی می باشد مختصرا مورد بحث قرار گیرد. چگونگی پردازش بر روی تص

پروژه کامل سیستم های توصیه گر (Recommender systems)

پروژه کامل سیستم های توصیه گر (Recommender systems)

چکیده: امروزه به علت رشد روز افزون اینترنت و حجم بسیار زیاد اطلاعات نیاز به سیستم هایی داریم تا بتوانند مناسب ترین خدمات و محصولات را به کاربر توصیه کنند سیستم هایی که این وظیفه را انجام می دهند سیستم های توصیه گر نامیده می شوند.این سیستم ها با ایجاد پیشنهادات مناسب برای خرید باعث خرید بیشتر و ...

چکیده: امروزه به علت رشد روز افزون اینترنت و حجم بسیار زیاد اطلاعات نیاز به سیستم هایی داریم تا بتوانند مناسب ترین خدمات و محصولات را به کاربر توصیه کنند سیستم هایی که این وظیفه را انجام می دهند سیستم های توصیه گر نامیده می شوند.این سیستم ها با ایجاد پیشنهادات مناسب برای خرید باعث خرید بیشتر و ...

پروژه پایگاه داده فازی (بانک های اطلاعاتی نوین)

پروژه پایگاه داده فازی (بانک های اطلاعاتی نوین)

مقدمه: در این فصل پس از بررسی سیر تطور تفکر فازی، در خصوص روشهای علم مدیریت فازی در زمینه گرد آوری داده و تجزیه، برنامه ریزی (ایجاد مدل، تجزیه و تحلیل و ارزیابی و بهینه سازی و تصمیم گیری) و مدیریت اداری مطالبی ارائه می گردد.

مقدمه: در این فصل پس از بررسی سیر تطور تفکر فازی، در خصوص روشهای علم مدیریت فازی در زمینه گرد آوری داده و تجزیه، برنامه ریزی (ایجاد مدل، تجزیه و تحلیل و ارزیابی و بهینه سازی و تصمیم گیری) و مدیریت اداری مطالبی ارائه می گردد.

پروژه کامل امنیت و مسیریابی در شبکه های موردی

پروژه کامل امنیت و مسیریابی در شبکه های موردی

پروژه کامل و استثنایی، چکیده: شبکههای Ad-hoc به شبکههای آنی و یا موقت گفته میشود که برای یک منظور خاص بهوجود میآیند. در واقع شبکههای بیسیم هستند که گرههای آن متحرک میباشند. تفاوت عمده شبکههای Ad-hoc با شبکههای معمول بیسیم 802.11 در این است که در شبکههای Ad-hoc مجموعهای از گرههای ...

پروژه کامل و استثنایی، چکیده: شبکههای Ad-hoc به شبکههای آنی و یا موقت گفته میشود که برای یک منظور خاص بهوجود میآیند. در واقع شبکههای بیسیم هستند که گرههای آن متحرک میباشند. تفاوت عمده شبکههای Ad-hoc با شبکههای معمول بیسیم 802.11 در این است که در شبکههای Ad-hoc مجموعهای از گرههای ...

دانلود پایان نامه رشته مهندسی کامپیوتر با موضوع بررسی شبکه های حسگر (سنسور) بی سیم

پایان نامه بررسی شبکه های حسگر بی سیم (وایرلس)

دانلود پایان نامه رشته مهندسی کامپیوتر با موضوع بررسی شبکه های حسگر (سنسور) بی سیم (وایرلس) در قالب فایل word و در حجم 120 صفحه. بخشی از متن: امروزه زندگی بدون ارتباطات بی سیم قابل تصور نیست. پیشرفت تکنولوژی CMOS و ایجاد مدارات کوچک و کوچکتر باعث شده است ...

دانلود پایان نامه رشته مهندسی کامپیوتر با موضوع بررسی شبکه های حسگر (سنسور) بی سیم (وایرلس) در قالب فایل word و در حجم 120 صفحه. بخشی از متن: امروزه زندگی بدون ارتباطات بی سیم قابل تصور نیست. پیشرفت تکنولوژی CMOS و ایجاد مدارات کوچک و کوچکتر باعث شده است ...

پروژه نرم افزاری مدیریت ماهی منجمد جنوب با C#(کاردانی و کارشناسی کامپیوتر)

پروژه نرم افزاری مدیریت ماهی منجمد جنوب با C#(کاردانی و کارشناسی کامپیوتر)

مکانیزه کردن و مدیریت پرورش ماهی با این نرم افزار(ماهی منجمد)+انواع نمودار:مدیریت DFD

مکانیزه کردن و مدیریت پرورش ماهی با این نرم افزار(ماهی منجمد)+انواع نمودار:مدیریت DFD